Nagy áldás a PC-k és egyéb számítástechnikai eszközök számára az SSD, vagyis Solid State Drive: legyen szó bármilyen feladatról, sokkal gyorsabban képes végrehajtani a számítógép mindent, ha az adattároló is azonnal rendelkezésre tudja bocsátani a szükséges adatokat. Sajnos azonban ezt nem mindenki élvezheti felhőtlenül: ha Windows 11 Pro operációs rendszer fut notebookodon vagy asztali gépeden, és aktiválva van a BitLocker adatvédelem, megvan az esélye, hogy az SSD-d 45%-kal lassabban dolgozik, mint amire képes, sőt, a processzor is érezhetően gyengébben teljesít, mint amit a gyártója állít róla.

A lassulás nem egy programhiba, de még csak nem is kártevő miatt van, mindössze egy beállítás okozza, aminél a Microsoft biztonsági játékosként az általa megfelelőnek ítélt, szoftveres megoldást részesíti előnyben, holott ma már sok PC hardveresen is képes erre az extra funkcióra. Cikkünkben bemutatjuk, miként ellenőrizheted, hogy te is érintett vagy-e, és lépésről lépésre leírjuk, mit kell tenned a hardveres biztonsági funkció aktiválásához.

BitLocker - áldás és átok

A Microsoft BitLocker szolgáltatása a gépbe szerelt adattárolóra mentett fájlokat titkosítja oly módon, hogy azok még akkor sem nyerhetők vissza tolvajok által, ha a meghajtót kiszerelik a PC-ből, és egy másik számítógépben próbálják elérni az adatokat. A BitLockert kiválóan integrálta a Microsoft a Windows 10/11 Pro verzióiba, engedélyezése sem különösebben nehéz, kiegészítő funkcióinak hála pedig használata is kényelmes (például a kulcsot elmenthetjük saját OneDrive-unkra is). Az itt is használt AES-titkosítás azonban jelentős mértékű és állandó számítási terhet ró a processzorra, ugyanis a Microsoft szoftveres rutint használ ehhez. Ez minden egyes írási és olvasási ciklust lassít, sőt, mivel a CPU végzi a számításokat, más programoktól is elveszi az értékes erőforrást. Pedig ma már nem biztos, hogy el kell fogadnunk ezt a kompromisszumot, ugyanis egyre több Solid State Drive támogatja a hardveres titkosítást. Ez azt jelenti, hogy az SSD vezérlőchipje tartalmazza a titkosításhoz szükséges modult is, sőt, annak érdekében, hogy ne legyen kompatibilitási gond, iparági szabványokat is kidolgoztak a cégek. Ilyen a TCG Opal és az eDrive (IEEE-1667) szabvány, amelyeket a legtöbb SSD-gyártó és a Microsoft is támogat.

A hardveres titkosítás aktiválásával a processzor válláról komoly terhet vehetsz le, emellett az írási/olvasási folyamatok is jelentősen felgyorsulnak, hiszen a dedikált hardveres megoldás szinte késleltetés nélkül képes elvégezni ezt a feladatot. A Tom's Hardware által végzett teszt is rámutatott, hogy szoftveres BitLockerrel a PCMark 10 Storage pontszám 21-22%-ot esik, a késleletetés pedig 20-25%-ot növekszik. A kisebb fájlok írása szenvedi meg leginkább, itt 46%-os a lassulás, a késleltetés pedig a duplájára nő ilyenkor.

Amennyiben a funkció aktiválása mindössze egyetlen kattintás, esetleg egy registy-bejegyzés átírása lenne, úgy már biztosan mindenki elvégezte volna ezt, és ez a tipp lenne az egyik legszélesebb körben ismert, legnépszerűbb Windows-gyorsító trükk. A gond azonban ott van, hogy a hardveres SSD-titkosításhoz komoly előkészületekre és teljes Windows-újratelepítésre van szükség.

A beállítás a régmúlt PC-s időket idézően bonyolult és nyakatekert, ezért csak saját felelősségre ajánljuk, de segítünk minden lépésben.

Ellenőrzés

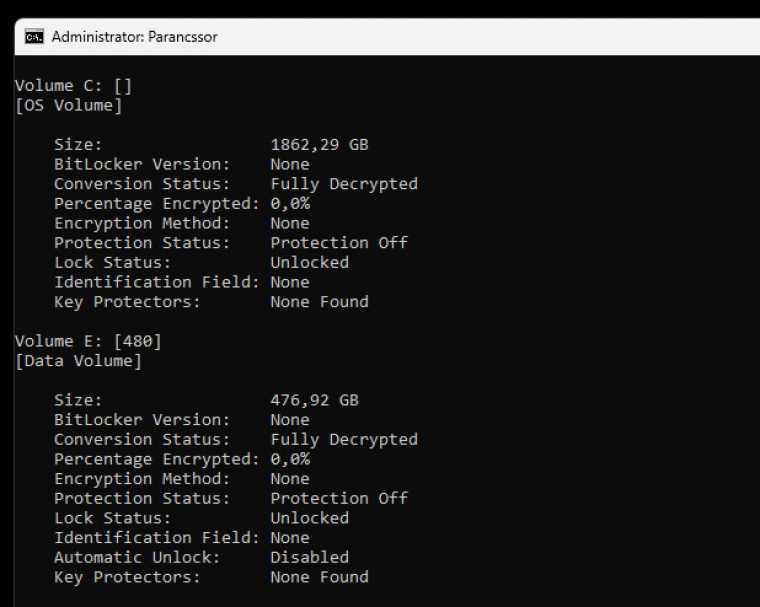

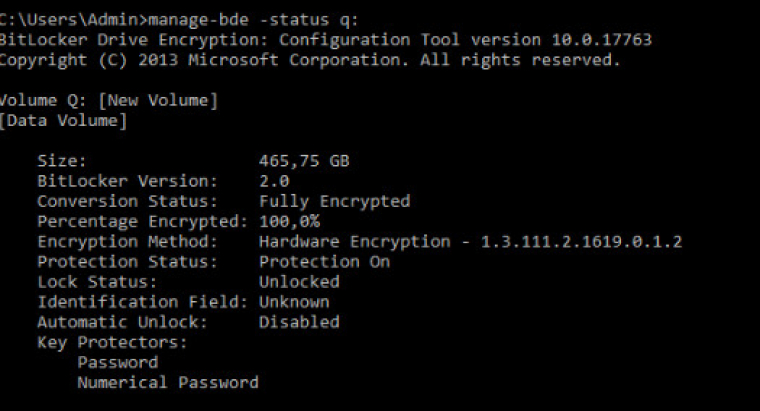

Első lépésben azt kell tisztázni, hogy a gépeden aktiválták-e korábban ezt a funkciót, valamint azt, hogy SSD-d vezérlője tartalmazza-e a szükséges hardveres titkosító modult. Ehhez Windows 10/11 alatt rendszergazdai módban indítsd a Parancssort (CMD), majd itt gépeld be a "manage-bde -status" sort. A kilistázott adatok között, a rendszermeghajtó szekciójában [OS Volume] két sort kell ellenőrizned. A Conversion Status azt mondja meg, hogy titkosított-e az adattároló, az Encryption Method pedig azt, hogy milyen titkosítást használ a rendszer. Ha azt olvasod, hogy "Fully Decrypted" vagy "Protection Off", akkor az SSD-d titkosítatlan, a BitLocker nem aktív. Ezt a BitLocker beállítópaneljén is ellenőrizheted: a Start menüből indítsd a BitLocker kezelése opciót. Ha a BitLocker aktív, a titkosítás fajtáját vizsgáld meg a parancssorban: az "XTS-AES" a szoftveres, Microsoft-féle megoldást takarja, a "Hardware Encryption" pedig a hardveres, SSD-vezérlőbe integrált verziót. Utóbbit olvasva megnyugodhatsz, rendszered erejét nem fojtja le feleslegesen szoftveres titkosítás. Minden más esetben ideje lépni.

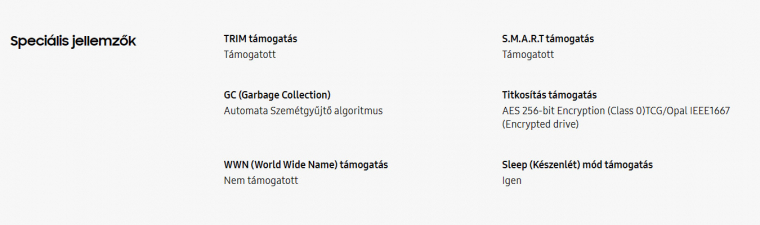

Pontosabban érdemes elsőként megvizsgálni, hogy valóban szükséged van-e a meghajtótitkosításra. Amennyiben otthoni számítógépedről van szó, nem biztos, hogy érdemes ezzel foglalkozni, annak esélye, hogy valaki az adattárolót ellopja a gépeddel együtt, (remélhetőleg) elenyésző. Ha viszont olyan laptopról van szó, amit gyakran hordozol és sokat használod utazás közben is, vagy éppen néha-néha magára hagyod, mindenképpen érdemes élni az adattároló titkosításával. Ehhez azonban a hardveres titkosítást támogató SSD-re is szükséged van, amit a legtöbb gyártó SED-ként jelöl (Self-Encrypting Drive). Azt, hogy a gépedbe szerelt tároló képes-e saját tartalmát titkosítani, a típusszám birtokában a gyártó honlapján ellenőrizheted. Ha a technikai adatok között ott szerepel a TCG Opal és/vagy az eDrive jelölés, esetleg a SED-jelölés, kihasználhatod a Windows-kompatibilis hardveres támogatást.

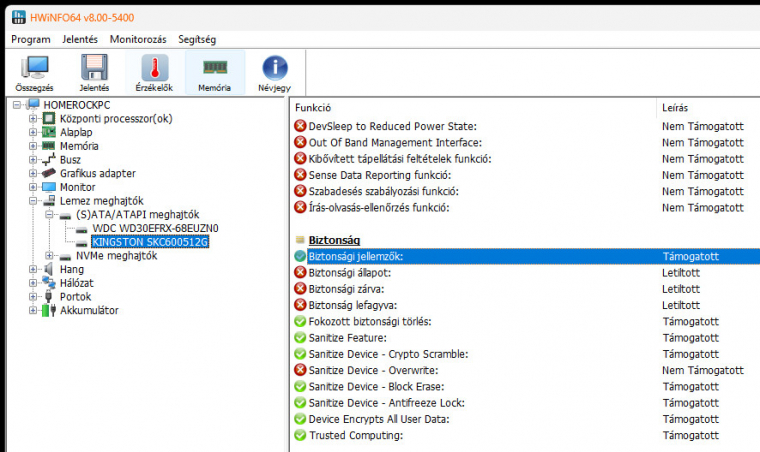

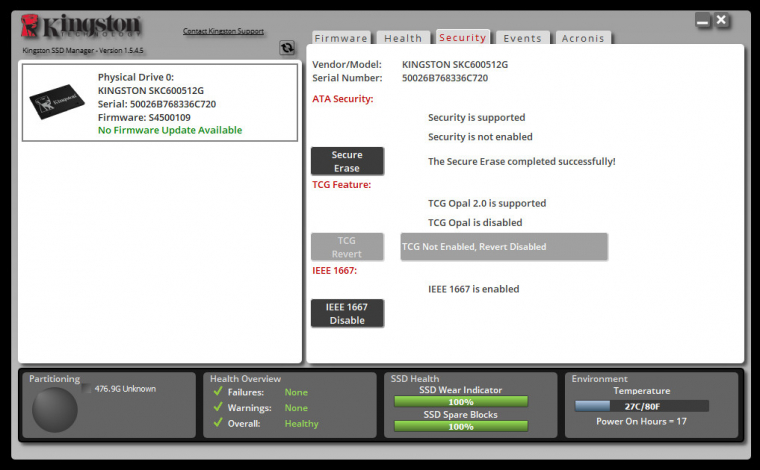

A másik lehetőség, ha a HWiNFO rendszerdiagnosztikai programot elindítod, és ott a Lemez meghajtók/SATA vagy NVMe meghajtók/SSD-d neve alatt a Biztonsági jellemzőknél a "Támogatott" bejegyzést találod, bár ezt követően még tisztáznod kell, hogy ez a funkció Windows BitLocker-kompatibilis-e. Szintén érdemes a gyártó által biztosított szoftvert feltelepíteni (már csak azért is, mert erre később is szükség lesz), és itt ellenőrizni a szolgáltatást.

Hardveres SSD-titkosítás aktiválása

Végeztél a Windows ellenőrzésével, SSD-d támogatja a hardveres titkosítást, de az mégsincs aktiválva - a neheze csak ezután következik. Először ments le minden adatot és beállítást a teljes adattárolóról, mert teljes formattálásra, sőt Secure Erase-re lesz szükséged. Készíts egy friss Windows 11 Pro telepítőt, praktikusan USB pendrive-ra a Windows Media Creation Tool segítségével, amit innen tudsz letölteni. Az SSD-d vezérlőjét is át kell majd állítanod hardveres titkosításra, amihez a gyártó szoftverére lesz szükséged (például Samsung SSD Magician, Kingston SSD Manager stb.), valamint egy windowsos PC-re, amelyben az SSD-d másodlagos tároló. Ha nincsen éppen egy másik gép a közelben, a Windows 2 Go lesz a megoldás, amit egészen egyszerűen, a Rufus segítségével elkészíthetsz. Számítógéped UEFI-jében tiltsd le a CSM modult (Compatibility Support Module), valamint a Block SID funkciót, majd indítsd a PC-t a Windows 2 Go-t tartalmazó USB-kulcsról, amire telepítsd SSD-gyártód segédprogramját.

Itt az SSD beállítópaneljén aktiváld a hardveres titkosítást (Encrypted Drive, IEEE1667 Enable, vagy ehhez hasonló). Szintén ezen szoftvert használva végezz el egy teljes Secure Erase formattálást. Amennyiben géped UEFI menüjében nem találtál "Block SID" védelmi opciót, úgy a Windows 2 Go PowerShelljét indítsd rendszergazdai jogosultságokkal, majd ide gépeld be az alábbi sorokat:

$tpm = gwmi -n root\cimv2\security\microsofttpm win32_tpm

$tpm.SetPhysicalPresenceRequest(97)

Indítsd újra a géped, fogadd el a biztonsági értesítést, majd a Windows 2 Go pendrive-ot cseréld ki a Windows 11 Pro telepítőjére. A rendszer telepítése a szokásos módon történik (Figyelem: Klónozást nem támogat a technológia!), itt semmilyen különbséget nem fogsz tapasztalni, viszont ekkor még nem aktivált a BitLocker hardveres titkosítás.

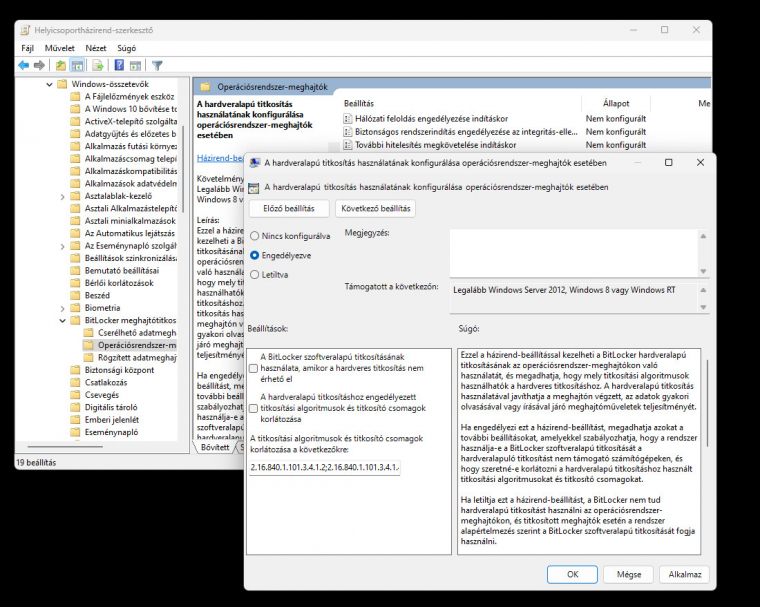

A Windows 11 Pro telepítését követően indítsd a Helyicsoportházirend-szerkesztőt a Futtatás menübe beírt "gpedit.msc" paranccsal, majd itt a Számítógép konfigurációja/Felügyeleti sablonok/Windows-összetevők/BitLocker meghajtótitkosítás/Operációsrendszer-meghajtók útvonalat követve a Hardveralapú titkosítás használatának konfigurálása operációsrendszer-meghajtók esetében ablakot nyisd meg. Aktiváld a szolgáltatást, tiltsd le a szoftveres titkosítás lehetőségét, majd alkalmazd a beállítást, zárd be az ablakokat és indítsd újra gépedet.

Már csupán egyetlen lépés maradt hátra: a titkosítás aktiválása. Ehhez indítsd a Start menüből a BitLocker kezelése panelt, és kapcsold be a teljes rendszermeghajtóra a titkosítást. A folyamat sikerességét ellenőrizheted a parancssorban (rendszergazdai jogosultságokkal): a "manage-bde -status" parancsra Hardware encrypted jelzést kell visszakapnod.

Hardveres titkosításra képes SSD-k

Nem széleskörben elterjedt funkció a Solid State Drive-ok világában a valós idejű, hardveres titkosítás, pedig mindenki által elfogadott és érett iparági szabvány is tartozik hozzá (TCG Opal és IEEE1667). Az alábbi, hardveres titkosításra képes SSD-ket beszerezheted magyar szaküzletekben.

Corsair MP700 Pro és MP600 szériák (M.2 NVMe)

Kingston KC600 SSD (2,5" SATA)

Samsung SSD 990 Pro és 980 Pro, 980 és 970 EVO Plus (M.2 NVMe)